와이어샤크 개론 [쉽고 빠른 네트워크 분석을 위한 와이어샤크 활용과 최적화]

- 원서명Wireshark® 101: Essential Skills for Network Analysis (ISBN 9781893939721)

- 지은이로라 채플

- 옮긴이이재광, 전태일

- ISBN : 9788960774742

- 35,000원

- 2013년 09월 30일 펴냄

- 페이퍼백 | 404쪽 | 188*250mm

- 시리즈 : 네트워크 프로그래밍

판매처

개정판책 소개

우리가 인터넷을 통해 이용하고 있는 웹서핑, 이메일, 메신저 등이 실제로 인터넷에서 어떤 형태로 전달되는지 확인해 볼 수 있다면 TCP/IP 통신망에 대한 전체적인 프로토콜을 좀더 분명하게 이해할 수 있을 것이다. 뿐만 아니라, 이를 기반으로 통신에서 일어나는 문제점을 쉽게 해결하고 필요한 조치를 할 수 있는 능력을 갖추게 된다면 정보통신 분야의 전문가로서 손색이 없을 것이라 생각된다. 이 책은 IT 전문가들이 문제점 해결, 보안 및 네트워크 최적화를 위해서 사용하는 필수 도구인 와이어샤크에 대해 설명한 책으로 인터넷을 공부하려는 학생들과 직장인들에게 많은 도움이 될 것이라고 생각한다.

"패킷에 대해 분명하게 알려면 스스로 패킷처럼 생각할 수 있어야 한다. 로라 채플이 알려주는 수준 높고 탁월한 와이어샤크 책을 통해 여러분은 패킷과 함께 할 수 있게 될 것이다."

- 스티븐 매킨, 리버베드 사 CTO 겸 수석 부사장

[ 이 책의 대상 독자 ]

이 책은 초보 분석가를 위한 것이다. 애플리케이션이 어떻게 동작하는지, 네트워크 성능이 느린 문제점 해결이 필요한, 또는 기계가 악성코드에 감염되었는지 파악하기 위한 것을 배우려고 트래픽을 분석하는 데 관심이 있는 사람에게, 이 책은 이상적인 시작점을 제공할 것이다.

와이어샤크로 통신을 수집하고 분석하는 것을 배우는 것은 TCP/IP 네트워크가 어떻게 동작하는지 이해하는 데 도움이 될 것이다. 세상에서 가장 많이 사용하는 네트워크 분석 도구인 와이어샤크는 기술에 대한 불평, 기술 표준, 마케팅 문서, 보안 브리핑 등을 읽는 것들에 대해 소비한 시간들을 보상해줄 것이다.

이 책은 책 안에 들어있는 기술을 연습할 필요가 있는 현재의 분석가도 사용할 수 있다.

기본적으로 이 책은 네트워크상에서 무슨 일이 일어나고 있는지 알고 싶어 하는 모든 사람을 위한 것이다.

[ 이 책을 읽기 전에 필요한 선행 지식 ]

이 책(또는 일반적으로 네트워크 분석)을 공부하기 전에 기본적인 네트워크 개념과 TCP/IP 기초에 대한 확실히 이해해야 한다. 예를 들면, 스위치, 라우터, 방화벽의 목적을 알고 있어야 한다. 마찬가지로, 이더넷 네트워킹, 기본적인 무선 네트워킹의 개념과도 친숙해야 하고, IP 네트워크 주소지정에도 익숙해야 한다.

이 책 안에 중요한 것이 몇 가지 있는데, 애플리케이션 디렉터리로 경로를 설정하기 위해 명령어 프롬프트를 접근하는 방법이라든지 ipconfig/ifconfig, ping, trace route 같은 커맨드라인 도구를 구동하는 것이다. 이러한 도구들과 친숙하지 않다면 다양한 플랫폼에서 이들이 어떻게 동작하는지 보여주는 많은 자원이 인터넷에 있다.

책의 뒷부분에서는 네트워크 분석 용어 사전을 볼 수 있다. 이 용어 사전은 이 책에서 언급된 다수의 용어와 기술을 제공한다. 예를 들어 이 책에서 논의된 WinPcap과 친숙하지 않다면 네트워크 분석 용어 사전을 찾아 미리 읽어 보자.

[ 추천의 글 ]

네트워크에 무슨 일이 일어나는 거지?

이 작은 질문에 대해 많은 대답을 할 수 있다. 많은 사람에게 이것은 중요한 질문인데, 특히 네트워크의 문제점이 일상생활에 영향을 많이 끼치는 사람에게는 더욱 그렇다.

초창기에는 네트워크를 분석할 때 오실로스코프를 사용하는 사람들을 목격할 수 있었다. 그때는 1980년대였고, 네트워크 분석 도구가 거의 없었다.

오실로스코프는 대학 실험실에서 우리가 가진 전부였고, 네모처럼 생긴 펄스들이 오르내리면서 네트워크상에 전달되는 이더넷 프레임 구성을 보여줬다. 네트워크 관점에서 이것은 아주 작은 것이었지만, 그래도 매혹적이었다.

수년 후 다른 대학에서 IT 부서에 대한 네트워크의 문제점을 점검하게 됐다. 그때서야 tcpdump나 sniffer같이 펄스 대신에 패킷을 제공하는 더 좋은 도구를 사용할 수 있었다. 네트워크는 많은 기술(이더넷(Ethernet), FDDI, 토큰 링(token ring), IPX, DECnet, IP, 애플토크(AppleTalk) 등)의 집합체이기 때문에 처음에는 막막했다.

처음에 어쩔 줄 몰라 했지만, 한편 매우 매혹적인 일이기도 했다. 컴퓨터가 서로 이야기하도록 고안한 모든 방법에 맞춰 네트워크를 따라 각 메시지 안에 무엇이 있는가를 볼 수 있었다. 이 매혹은 열정으로 바뀌었고, 아직도 이 열정은 강렬하다.

나중에 ISP에서 “네트워크에 무슨 일이 일어나는 거지?”라는 질문에 대답해야 했다. 익숙해져온 훌륭한 도구들을 쓸 수 없게 되자 나는 답답함을 느꼈다.

나는 프로토콜 분석기를 직접 작성하기 시작했고, 이것을 오픈소스 애플리케이션으로 배포했다. 개발자들과 사용자들로 구성된 놀라우리만큼 재능이 많은 팀의 공헌 덕분에 이것은 세계에서 가장 공인된 프로토콜 분석기로 발전했다.

모든 사람은 컴퓨터 네트워크의 기본 사항을 이해해야만 한다고 나는 생각한다. 이것은 현대 사회에서 반드시 필요한 것으로, 이들이 어떻게 작동하는가를 아는 것은 매우 중요하다.

와이어샤크 자체만으로는 이러한 이해를 할 수 없다는 점을 아는 것이 중요하다. 다행히도 와이어샤크 주변에는 활기가 넘치는 생태계(개발 팀에서 사용자 커뮤니티, 그리고 와이어샤크 관련 제품과 서비스를 제공하는 회사(내 회사를 포함해)와 로라(Laura) 같은 강사까지)가 있다. 이 생태계는 프로토콜 분석에 예리한 사람들로 구성돼 있으며, 서로 관심을 갖고 돕기를 희망한다. 그 일부가 되는 것은 영예로운 일이다.

네트워크는 처음에는 많은 통찰력이 필요하지 않지만, 그래도 좋다. 이들이 어떻게 작동하는지 이해하는 것을 이 책의 저자 로라가 도와 줄 수 있다. 그녀는 당신이 필요로 하는 와이어샤크의 대부분을 당신에게 이해시켜줄 것이다.

당신의 네트워크에는 무슨 일이 일어나고 있는가?

- 제랄드 콤즈 / 와이어샤크®(구 이더리얼)의 창시자

[ 상세 이미지 ]

"패킷에 대해 분명하게 알려면 스스로 패킷처럼 생각할 수 있어야 한다. 로라 채플이 알려주는 수준 높고 탁월한 와이어샤크 책을 통해 여러분은 패킷과 함께 할 수 있게 될 것이다."

- 스티븐 매킨, 리버베드 사 CTO 겸 수석 부사장

[ 이 책의 대상 독자 ]

이 책은 초보 분석가를 위한 것이다. 애플리케이션이 어떻게 동작하는지, 네트워크 성능이 느린 문제점 해결이 필요한, 또는 기계가 악성코드에 감염되었는지 파악하기 위한 것을 배우려고 트래픽을 분석하는 데 관심이 있는 사람에게, 이 책은 이상적인 시작점을 제공할 것이다.

와이어샤크로 통신을 수집하고 분석하는 것을 배우는 것은 TCP/IP 네트워크가 어떻게 동작하는지 이해하는 데 도움이 될 것이다. 세상에서 가장 많이 사용하는 네트워크 분석 도구인 와이어샤크는 기술에 대한 불평, 기술 표준, 마케팅 문서, 보안 브리핑 등을 읽는 것들에 대해 소비한 시간들을 보상해줄 것이다.

이 책은 책 안에 들어있는 기술을 연습할 필요가 있는 현재의 분석가도 사용할 수 있다.

기본적으로 이 책은 네트워크상에서 무슨 일이 일어나고 있는지 알고 싶어 하는 모든 사람을 위한 것이다.

[ 이 책을 읽기 전에 필요한 선행 지식 ]

이 책(또는 일반적으로 네트워크 분석)을 공부하기 전에 기본적인 네트워크 개념과 TCP/IP 기초에 대한 확실히 이해해야 한다. 예를 들면, 스위치, 라우터, 방화벽의 목적을 알고 있어야 한다. 마찬가지로, 이더넷 네트워킹, 기본적인 무선 네트워킹의 개념과도 친숙해야 하고, IP 네트워크 주소지정에도 익숙해야 한다.

이 책 안에 중요한 것이 몇 가지 있는데, 애플리케이션 디렉터리로 경로를 설정하기 위해 명령어 프롬프트를 접근하는 방법이라든지 ipconfig/ifconfig, ping, trace route 같은 커맨드라인 도구를 구동하는 것이다. 이러한 도구들과 친숙하지 않다면 다양한 플랫폼에서 이들이 어떻게 동작하는지 보여주는 많은 자원이 인터넷에 있다.

책의 뒷부분에서는 네트워크 분석 용어 사전을 볼 수 있다. 이 용어 사전은 이 책에서 언급된 다수의 용어와 기술을 제공한다. 예를 들어 이 책에서 논의된 WinPcap과 친숙하지 않다면 네트워크 분석 용어 사전을 찾아 미리 읽어 보자.

[ 추천의 글 ]

네트워크에 무슨 일이 일어나는 거지?

이 작은 질문에 대해 많은 대답을 할 수 있다. 많은 사람에게 이것은 중요한 질문인데, 특히 네트워크의 문제점이 일상생활에 영향을 많이 끼치는 사람에게는 더욱 그렇다.

초창기에는 네트워크를 분석할 때 오실로스코프를 사용하는 사람들을 목격할 수 있었다. 그때는 1980년대였고, 네트워크 분석 도구가 거의 없었다.

오실로스코프는 대학 실험실에서 우리가 가진 전부였고, 네모처럼 생긴 펄스들이 오르내리면서 네트워크상에 전달되는 이더넷 프레임 구성을 보여줬다. 네트워크 관점에서 이것은 아주 작은 것이었지만, 그래도 매혹적이었다.

수년 후 다른 대학에서 IT 부서에 대한 네트워크의 문제점을 점검하게 됐다. 그때서야 tcpdump나 sniffer같이 펄스 대신에 패킷을 제공하는 더 좋은 도구를 사용할 수 있었다. 네트워크는 많은 기술(이더넷(Ethernet), FDDI, 토큰 링(token ring), IPX, DECnet, IP, 애플토크(AppleTalk) 등)의 집합체이기 때문에 처음에는 막막했다.

처음에 어쩔 줄 몰라 했지만, 한편 매우 매혹적인 일이기도 했다. 컴퓨터가 서로 이야기하도록 고안한 모든 방법에 맞춰 네트워크를 따라 각 메시지 안에 무엇이 있는가를 볼 수 있었다. 이 매혹은 열정으로 바뀌었고, 아직도 이 열정은 강렬하다.

나중에 ISP에서 “네트워크에 무슨 일이 일어나는 거지?”라는 질문에 대답해야 했다. 익숙해져온 훌륭한 도구들을 쓸 수 없게 되자 나는 답답함을 느꼈다.

나는 프로토콜 분석기를 직접 작성하기 시작했고, 이것을 오픈소스 애플리케이션으로 배포했다. 개발자들과 사용자들로 구성된 놀라우리만큼 재능이 많은 팀의 공헌 덕분에 이것은 세계에서 가장 공인된 프로토콜 분석기로 발전했다.

모든 사람은 컴퓨터 네트워크의 기본 사항을 이해해야만 한다고 나는 생각한다. 이것은 현대 사회에서 반드시 필요한 것으로, 이들이 어떻게 작동하는가를 아는 것은 매우 중요하다.

와이어샤크 자체만으로는 이러한 이해를 할 수 없다는 점을 아는 것이 중요하다. 다행히도 와이어샤크 주변에는 활기가 넘치는 생태계(개발 팀에서 사용자 커뮤니티, 그리고 와이어샤크 관련 제품과 서비스를 제공하는 회사(내 회사를 포함해)와 로라(Laura) 같은 강사까지)가 있다. 이 생태계는 프로토콜 분석에 예리한 사람들로 구성돼 있으며, 서로 관심을 갖고 돕기를 희망한다. 그 일부가 되는 것은 영예로운 일이다.

네트워크는 처음에는 많은 통찰력이 필요하지 않지만, 그래도 좋다. 이들이 어떻게 작동하는지 이해하는 것을 이 책의 저자 로라가 도와 줄 수 있다. 그녀는 당신이 필요로 하는 와이어샤크의 대부분을 당신에게 이해시켜줄 것이다.

당신의 네트워크에는 무슨 일이 일어나고 있는가?

- 제랄드 콤즈 / 와이어샤크®(구 이더리얼)의 창시자

[ 상세 이미지 ]

목차

목차

- 1장 기술: 와이어샤크 핵심 요소와 트래픽 흐름

- 1.1 와이어샤크의 핵심 기능 이해

- 일반 분석 작업

- 문제점 해결 작업

- 보안 분석(네트워크 포렌식) 작업

- 애플리케이션 분석 작업

- 1.2 정확한 와이어샤크 버전 확보

- 1.3 와이어샤크가 트래픽을 수집하는 방법

- 수집 프로세스는 특수 링크 계층 드라이버에 의존한다

- Dumpcap 수집 엔진은 정지 조건을 지정한다

- 코어 엔진은 가장 중요하다

- 그래픽 툴킷은 사용자 인터페이스를 제공한다

- Wiretap 라이브러리는 저장된 추적 파일을 읽는 데 사용된다

- 1.4 전형적인 와이어샤크 분석 세션의 이해

- 1.5 프레임과 패킷 구분

- 프레임 인식

- 패킷 인식

- 세그먼트 인식

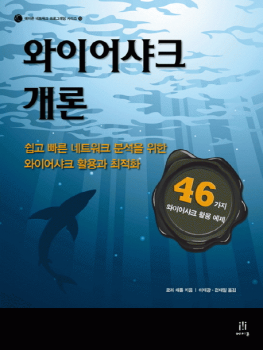

- 1.6 네트워크를 지나가는 HTTP 패킷 따라가기

- 포인트 1: 클라이언트에서 무엇을 볼 것인가?

- 포인트 2: 첫 번째 스위치의 뒤쪽에서 무엇을 볼 수 있는가?

- 포인트 3: 라우터의 다른 쪽에서 무엇을 볼 수 있는가?

- 포인트 4: 라우터/NAT 장치의 다른 쪽에서 무엇을 볼 수 있는가?

- 포인트 5: 서버에서 무엇을 볼 것인가?

- 트래픽을 어디에서 수집할 것인가

- 기본적인 스위치 전달 기능을 인지하라

- 1.7 와이어샤크 자원 접근

- 와이어샤크 위키 프로토콜 페이지를 활용하라

- ask.wireshark.org에서 질문에 대한 답을 얻는다

- 1.8 메인 와이어샤크 뷰를 활용한 트래픽 분석

- 추적 파일(메인 툴바를 사용)을 열어라

- 언제 메인 메뉴를 사용해야 하는지 알아야 한다

- 가능할 때마다 메인 툴바를 사용하는 방법 배우기

- 필터 툴바 정복

- 패킷 목록 창을 활용한 트래픽 요약

- 패킷 상세 창 자세히 알아보기

- 패킷 바이트 화면 안에서 컴퓨터 언어를 얻는다

- 상태 바에 주의를 기울이자

- 실습 1: 네트워크 구성도를 완성하려면 패킷을 이용하라

- 1.9 전형적인 네트워크 트래픽 분석

- 웹 브라우징 트래픽 분석

- 예제 백그라운드 트래픽 분석

- 실습 2: 사용자 자신의 백그라운드 트래픽 수집과 분류

- 1.10 다른 도구에서 수집된 추적 파일 열기

- 실습 3: 네트워크 모니터 .cap 파일 열기

- 도전 과제

- 1.1 와이어샤크의 핵심 기능 이해

- 2장 와이어샤크 뷰와 설정 맞춤화

- 2.1 패킷 목록 화면에 칼럼 추가

- 오른쪽 클릭 Apply as Column(쉬운 방법)

- Edit Preferences Columns(어려운 방법)

- 칼럼의 숨김, 제거, 재배열, 편집

- 칼럼 내용 정렬

- 칼럼 데이터 내보내기

- 실습 4: 칼럼에 HTTP 호스트 필드 추가

- 2.2 와이어샤크 분석기 분석

- 프레임 분석기

- 이더넷 분석기 역할

- IPv4 분석기 역할

- TCP 분석기의 역할

- HTTP 분석기의 역할

- 2.3 비표준 포트 번호를 사용하는 트래픽 분석

- 포트 번호가 다른 애플리케이션에 할당됐을 때

- 트래픽에 대해 수동으로 분석기 강요

- 포트 번호가 인식되지 않을 때

- 휴리스틱 분석기는 어떻게 작동하는가

- 애플리케이션 선호도 설정을 이용한 분석 조절(가능한 경우)

- 실습 5: 포트 81 트래픽을 HTTP로 해부하게 구성

- 2.4 특정 트래픽 유형을 디스플레이하는 방법 변경

- 사용자 인터페이스 설정 지정

- 이름 변환 설정 지정

- Filter Expression 버튼 지정

- 프로토콜과 애플리케이션 설정 지정

- 실습 6: 핵심 와이어샤크 선호도(중요한 실습) 설정

- 2.5 서로 다른 작업(프로파일)을 위해 와이어샤크 꾸미기

- 프로파일의 기본 사항

- 신규 프로파일 생성

- 실습 7: 디폴트 프로파일을 기반으로 신규 프로파일 생성

- 2.6 핵심 와이어샤크 구성 파일 위치 알아내기

- 글로벌 구성 디렉터리

- 개별 구성(프로파일) 디렉터리

- 실습 8: DNS/HTTP Errors 프로파일 불러오기

- 2.7 Time 칼럼을 구성해 지연 문제점 찾아내기

- 경로 대기 시간 표시와 원인

- 클라이언트 전달 지연 표시와 원인

- 서버 전달 지연 표시와 원인

- Time 칼럼 설정을 변경해 전달 지연 문제점 검출

- 새로운 TCP Delta 칼럼으로 전달 지연 문제점 탐지

- 신경 쓰지 마라 - 약간의 지연은 정상이다

- 실습 9: 경로와 서버 전달 지연 문제에 집중하라

- 도전 과제

- 2.1 패킷 목록 화면에 칼럼 추가

- 3장 기술: 최선의 수집 방법 결정과 수집 필터 적용

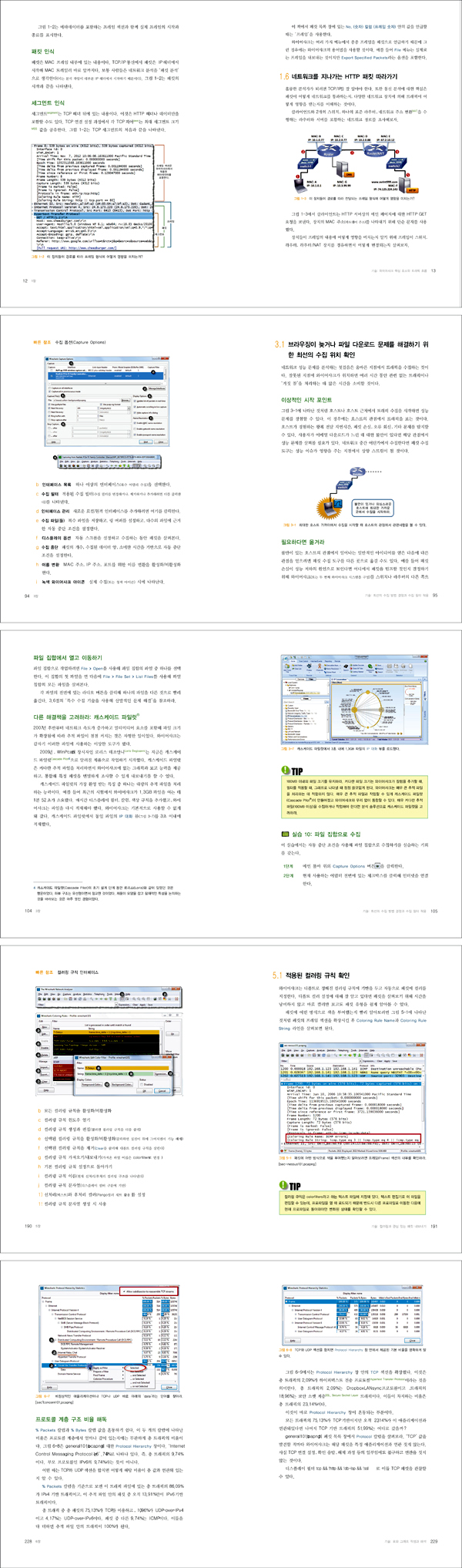

- 3.1 브라우징이 늦거나 파일 다운로드 문제를 해결하기 위한 최선의 수집 위치 확인

- 이상적인 시작 포인트

- 필요하다면 옮겨라

- 3.2 이더넷 네트워크 트래픽 수집

- 옵션 1: 불평이 있는 호스트에서 직접 수집

- 옵션 2: 호스트의 스위치 포트를 확장

- 옵션 3: TAP를 설정

- 3.3 무선 네트워크 트래픽 수집

- 본래의 WLAN 어댑터가 볼 수 있는 것은 무엇인가?

- 완전한 WLAN을 보려면 AirPcap 어댑터를 사용하라

- 3.4 동작 중인 인터페이스 파악

- 어느 어댑터가 트래픽을 보는지 지정

- 복수 어댑터 수집을 사용하는 것을 고려하라

- 3.5 대량의 트래픽 처리

- 왜 많은 트래픽을 살펴봐야 하는가?

- 수집 필터를 사용하는 가장 큰 이유

- 파일 집합으로 수집

- 파일 집합에서 열고 이동하기

- 다른 해결책을 고려하라: 캐스케이드 파일럿®

- 실습 10: 파일 집합으로 수집

- 3.6 특수 수집 기술을 사용해 산발적인 문제 해결

- 파일 집합과 링 버퍼 사용

- 불평이 생기면 중단하라

- 실습 11: 링 버퍼를 사용해 드라이브 공간을 절약하라

- 3.7 작업해야 할 트래픽 총량을 줄여라

- 와이어샤크가 감당하지 못할 때를 감지한다

- 확장된 스위치가 감당하지 못할 때를 감지한다

- Capture Options 창에서 수집 필터를 적용하라

- 3.8 주소(MAC/IP) 기반의 트래픽 수집

- 특정 IP 주소에서/로 오는 트래픽 수집

- IP 주소 범위에서/로 오는 트래픽 수집

- 브로드캐스트 또는 멀티캐스트 트래픽 수집

- MAC 주소 기반의 트래픽 수집

- 실습 12: 자신의 IP 주소에서/로 오는 트래픽만 수집

- 실습 13: 자신을 제외한 모든 MAC 주소에서/로 오는 트래픽만 수집

- 3.9 특정 애플리케이션에 대한 트래픽 수집

- 이것은 포트 번호에 대한 모든 것이다

- 포트 기반 수집 필터 결합

- 3.10 특정 ICMP 트래픽 수집

- 실습 14: DNS 수집 필터 생성, 저장, 적용

- 도전 과제

- 3.1 브라우징이 늦거나 파일 다운로드 문제를 해결하기 위한 최선의 수집 위치 확인

- 4장 특정 트래픽을 위한 디스플레이 필터 적용

- 4.1 적절한 디스플레이 필터 문법 사용

- 가장 간단한 디스플레이 필터의 문법

- 디스플레이 필터 오류 탐지 메커니즘 사용

- 필드 이름을 알게 된다

- 자동 완성 기능을 사용해 디스플레이 필터 구축

- 디스플레이 필터와 연산자 비교

- 표현식을 사용한 디스플레이 필터 구축

- 실습 15: 자동 완성 기능을 사용해 특정 HTTP 서버에 대한 트래픽 찾기

- 4.2 디폴트 디스플레이 필터의 편집과 사용

- 실습 16: 새로운 필터를 위한 ‘표본’으로 디폴트 필터 사용

- 4.3 HTTP 트래픽의 적절한 필터링

- TCP 포트 번호 기반의 애플리케이션 필터 시험하기

- TCP 기반의 애플리케이션 이름 필터를 사용할 때 조심하라

- 실습 17: 정확한 방법으로 HTTP 트래픽 필터링

- 4.4 dhcp 디스플레이 필터가 동작하지 않는 이유

- 4.5 IP 주소, 주소 범위, 서브넷 기반으로 디스플레이 필터 적용

- 단순 IP 주소 호스트에게/로부터의 트래픽 필터링

- 주소 범위에게/로부터의 트래픽 필터링

- IP 서브넷에게/으로부터의 트래픽 필터링

- 실습 18: 온라인 백업 서브넷에게/으로부터의 트래픽 필터링

- 4.6 패킷 안에 있는 필드를 이용한 빠른 필터링

- 빠르게 작업하기: 오른쪽 클릭 후 Apply as Filter를 사용한다

- 오른쪽 클릭 후 Prepare a Filter로 만들어라

- ‘…’ 필터 강화를 사용하려면 한 번 더 오른쪽 클릭한다

- 실습 19: DNS Name Errors나 HTTP 404 Responses를 필터링

- 4.7 단순 TCP나 UDP 대화 필터링

- 오른쪽 클릭으로 대화 필터링

- 오른쪽 클릭으로 스트림을 따라가기

- 와이어샤크 통계에서 대화 필터링

- 스트림 인덱스 필드를 기반으로 TCP 대화 필터링

- 실습 20: 기동 시에 백그라운드 파일 전송 탐지

- 4.8 다중 포함/배제 조건으로 디스플레이 필터 확장

- 논리 연산자 사용

- ip.addr != 필터가 동작하지 않는 이유

- !tcp.flags.syn==1 필터가 동작하지 않는 이유

- 4.9 괄호를 사용해 필터 의미 변경

- 실습 21: 클라이언트로의 TCP 연결 시도 횟수 계산

- 4.10 디스플레이 필터 영역이 황색인 이유

- 적색 백그라운드: 문법 검사 실패

- 녹색 백그라운드: 문법 검사 통과

- 황색 백그라운드: 문법 검사는 통과했지만 경고(!=)가 있다

- 4.11 추적 파일 안의 주제어로 필터링

- 전체 프레임에서 단순 주제어 필터 안에 contains를 사용한다

- 필드 기반의 단순 주제어 필터 안에 contains를 사용한다

- 대문자나 소문자 문자열을 찾으려면 주제어 필터 안에 matches and (?i)를 사용한다

- 복수 단어 검색을 위해 matches를 사용한다

- 실험 22: 추적 파일 안의 주제어 집합을 찾는 필터

- 4.12 디스플레이 필터에 와일드카드 사용

- ‘.’을 가진 정규 표현식 사용

- 반복되는 와일드카드 문자 검색에서 변수 길이 설정

- 실습 23: 단어 사이를 와일드카드로 필터링

- 4.13 통신 지연에 집중하기 위한 필터

- 큰 시간 차(frame.time_delta)로 필터링

- 큰 TCP 시간차(tcp.time_delta)로 필터링

- 실습 24: 디스플레이 필터를 프로파일로 가져오기

- 4.14 핵심 디스플레이 필터를 버튼으로 변경

- 필터 표현식 버튼 생성

- 필터 표현식 버튼의 편집, 재정렬, 삭제, 비활성화

- preferences 파일 안의 필터 표현식 영역 편집

- 실습 25: HTTP 필터 표현식 버튼 생성과 불러오기

- 도전 과제

- 4.1 적절한 디스플레이 필터 문법 사용

- 5장 기술: 컬러링과 관심있는 패킷 내보내기

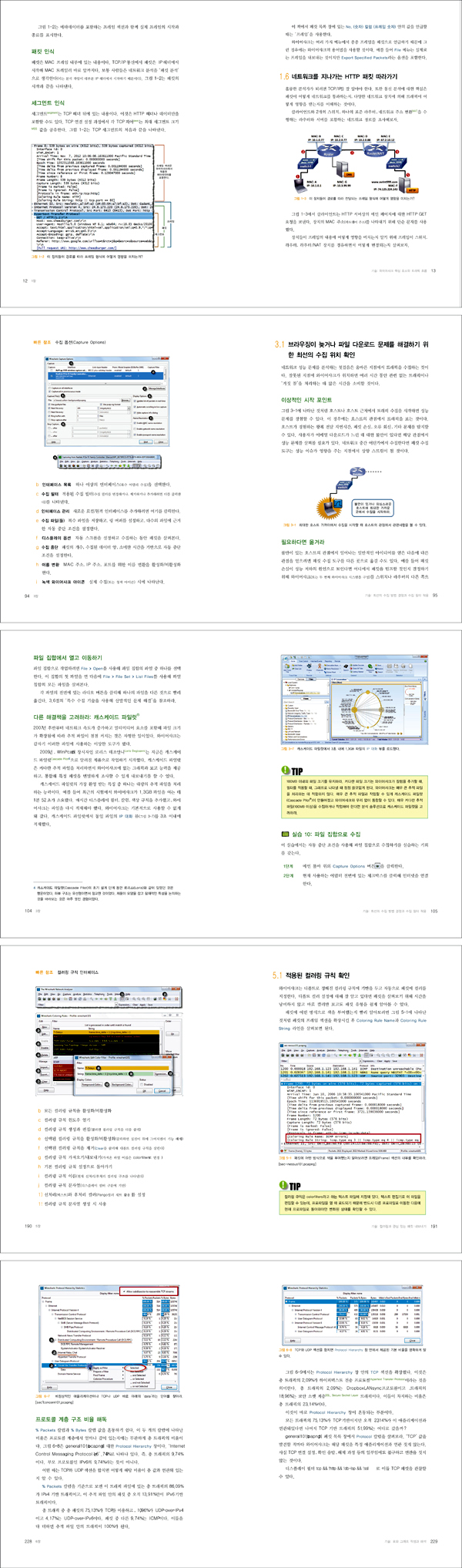

- 5.1 적용된 컬러링 규칙 확인

- 실습 26: 사용 중인 디스플레이 컬러링 규칙에 칼럼 추가

- 5.2 검사합 오류 컬러링 규칙 해제

- 개별 컬러링 규칙 비활성화

- 모든 패킷 컬러링 비활성화

- 5.3 Highlight Delays에 컬러링 규칙 적용

- 최초로 컬러링 규칙 생성

- 컬러링 규칙 생성에 오른쪽 클릭 방법 사용

- 실습 27: FTP 사용자 이름, 패스워드 등을 하이라이트하기 위한 컬러링 규칙 설정

- 5.4 단일 대화의 신속한 컬러링

- 오른쪽 클릭으로 대화 임시 컬러링

- 임시 컬러링 제거

- 실습 28: 대화 임시 컬러링 규칙 생성

- 5.5 관심 있는 패킷 내보내기

- 실습 29: 단일 TCP 대화 내보내기

- 5.6 패킷 세부 정보 내보내기

- 패킷 분석 내보내기

- 무엇을 내보낼지 정의하라

- 텍스트 출력 예

- CSV 출력 예

- 실습 30: 추적 파일에서 HTTP 호스트 필드 값 목록 내보내기

- 도전 과제

- 5.1 적용된 컬러링 규칙 확인

- 6장 표와 그래프 작성과 해석

- 6.1 네트워크에서 대화 중인 사람 찾기

- 네트워크 대화 확인

- 대화의 신속한 필터링

- 6.2 최다 대화자 찾아내기

- 가장 활동적인 대화를 찾기 위한 정렬

- 가장 활발한 호스트를 찾기 위한 정렬

- 실습 31: 가장 활동적인 TCP 대화 필터링

- 실습 32: 글로벌 지도에 목표물을 표시하기 위한 GeoIP 설정

- 6.3 네트워크에 보이는 애플리케이션 나열

- 프로토콜 계층 구조 살펴보기

- 필터 오른쪽 클릭이나 목록화된 프로토콜과 애플리케이션 컬러링

- 의심되는 프로토콜, 애플리케이션 또는 ‘데이터’ 찾기

- 프로토콜 계층 구조 비율 해독

- 실습 33: 의심스런 프로토콜이나 애플리케이션 탐지

- 6.4 그래프 응용과 호스트 대역폭 사용

- 그래프화하기 전에 애플리케이션이나 호스트 트래픽 내보내기

- IO Graph에 ip.addr 디스플레이 필터 적용

- IO 그래프에 ip.src 디스플레이 필터 적용

- IO Graph에 tcp.port와 udp.port 디스플레이 필터 적용

- 실습 34: 서브넷상 트래픽과 다른 트래픽 비교

- 6.5 네트워크상 TCP 오류 탐지

- 상태 바 위의 Expert Infos 버튼 이용

- Expert에서 ‘Unreassembled’로 나타난 현상 처리

- TCP 분석 플래그 패킷 필터링

- 6.6 Expert Infors 오류의 의미 이해

- 패킷 손실, 회복과 결함 있는 추적 파일

- 비동기와 다중 경로 경보

- Keep-Alive 경보

- 버퍼 혼잡 경보 수신

- TCP 연결 포트 재사용 경보

- 라우터 문제 가능성 경보

- 설정 오류나 ARP 포이즈닝 경보

- 실습 35: 오버로드된 클라이언트 구별

- 6.7 다양한 네트워크 오류 그래프

- 모든 TCP 분석 플래그 패킷 그래프로 그리기(윈도우 업데이트 제외)

- 그래프에서 TCP 분석 플래그 패킷 유형 분류

- 실습 36: 추적 파일에서 HTTP 호스트 필드 값 목록 내보내기

- 도전 과제

- 6.1 네트워크에서 대화 중인 사람 찾기

- 7장 기술: 빠른 분석을 위한 트래픽 재조립

- 7.1 웹 브라우징 세션 재조립

- Follow TCP Stream 사용

- 스트림에 Find, Save, Filter 사용

- 실습 37: 웹사이트의 은닉된 HTTP 메시지를 찾기 위한 재조립 사용

- 7.2 FTP로 전송된 파일 재조립

- 실습 38: FTP 파일 전송에서 파일 추출

- 6.3 웹 브라우징 세션에서 전송된 HTTP 객체 내보내기

- TCP 선호 설정 점검

- 추적 파일 내의 모든 HTTP 객체 관찰

- 실습 39: 웹 브라우징 세션에서 HTTP 객체 찾기

- 도전 과제

- 8장 기술: 추적 파일과 패킷에 주석 추가

- 8.1 추적 파일에 주석 추가

- 8.2 개별 패킷에 자신의 주석 추가

- 주석에 .pcapng 형식 사용

- 빠른 읽기를 위한 주석 칼럼 추가

- 실습 40: 악성 재지정 추적 파일 안의 분석 주의 사항 읽기

- 8.3 보고서로 패킷 주석 내보내기

- 먼저 주석을 포함하는 패킷을 필터링하라

- 다음으로 Packet Dissections를 평문으로 내보내기

- 실습 41: 악성 재지정 패킷 주석 내보내기

- 도전 과제

- 7.1 웹 브라우징 세션 재조립

- 9장 기술: 커맨드라인 도구로 트래픽 수집, 분리, 통합

- 9.1 대규모 추적 파일을 파일 세트로 분리

- 자신의 경로에 와이어샤크 프로그램 디렉터리 추가

- Capinfos로 파일 크기와 패킷 번호를 얻기

- 추적 파일당 패킷에 기반을 둔 파일 분리

- 추적 파일당 시간에 기반을 둔 파일 분리

- 와이어샤크에서 파일 세트 열기와 작업

- 실습 42: 파일 분리와 필터된 파일 세트로 작업

- 9.2 여러 추적 파일의 통합

- 와이어샤크 프로그램 디렉터리가 경로에 존재함을 보증

- -w 매개변수로 Mergecap을 구동

- 실습 43: 와일드카드를 이용한 파일 세트 통합

- 9.3 커맨드라인에서 트래픽 수집

- 덤프캡인가 티샤크인가?

- 덤프캡으로 커맨드라인에서 수집

- 티샤크로 커맨드라인에서 수집

- 호스트 정보 저장과 기존 추적 파일로 작업

- 실습 44: 자동 정지가 설정된 파일 세트에 티샤크를 적용해 수집

- 9.4 커맨드라인 수집 과정에서 수집 필터 사용

- 9.5 커맨드라인 수집 과정에서 디스플레이 필터 사용

- 실습 45: 티샤크로 HTTP GET 요청 추출

- 9.6 티샤크로 특정 필드 값과 추적 파일의 통계 자료 내보내기

- 필드 값 내보내기

- 트래픽 통계 자료 내보내기

- HTTP 호스트 필드 값 내보내기

- 실습 46: 티샤크로 HTTP 호스트 이름과 IP 주소 추출

- 9.7 와이어샤크와 네트워크 분석의 계속적인 학습

- 도전 과제

- 9.1 대규모 추적 파일을 파일 세트로 분리

- 부록 A 도전 과제 해답

- 부록 B 추척 파일 설명

도서 오류 신고

정오표

정오표

[108p 그림 1-29]

그림 1-29 -> 그림 2-19

2015.4.3 수정사항

[237p 아래에서 5행]

File > Export Specified Packets

->

File > Export Packet Dissections